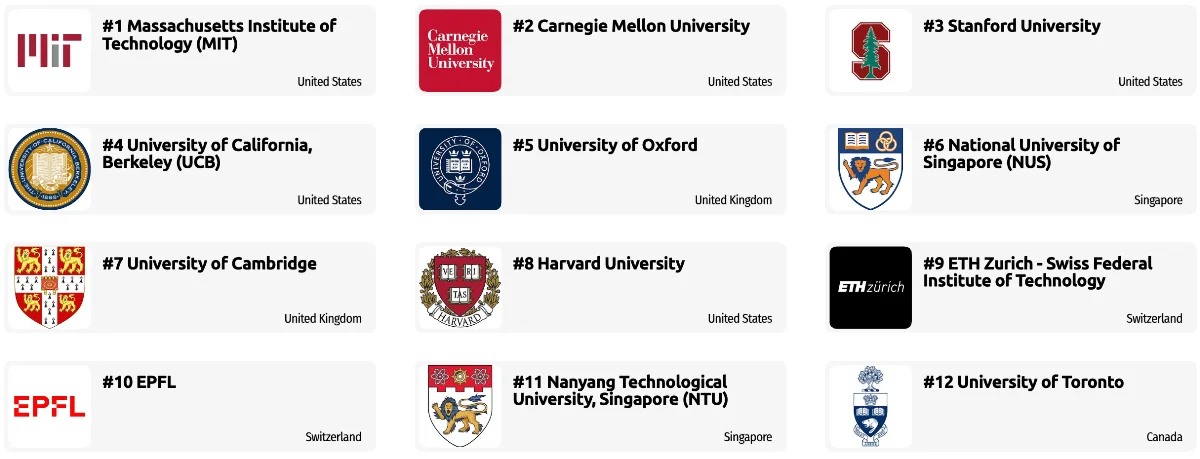

Techniker

Techniker werden häufig mit folgenden Aufgaben betraut:

- Dokumentation, detaillierte Anleitungen, Zeichnungen oder Spezifikationen erstellen, um anderen zu erklären, wie Geräte, Teile, Ausrüstungen oder Strukturen hergestellt, konstruiert, montiert, modifiziert, gewartet oder verwendet werden sollen.

- Computer und Computersysteme (einschließlich Hard- und Software) nutzen, um zu programmieren, Software zu schreiben, Funktionen einzurichten, Daten einzugeben oder Informationen zu verarbeiten.

- Maschinen, Geräte und Ausrüstungen warten, reparieren, kalibrieren, regeln, feinabstimmen oder prüfen, die hauptsächlich auf elektrischen oder elektronischen (nicht mechanischen) Prinzipien basieren.

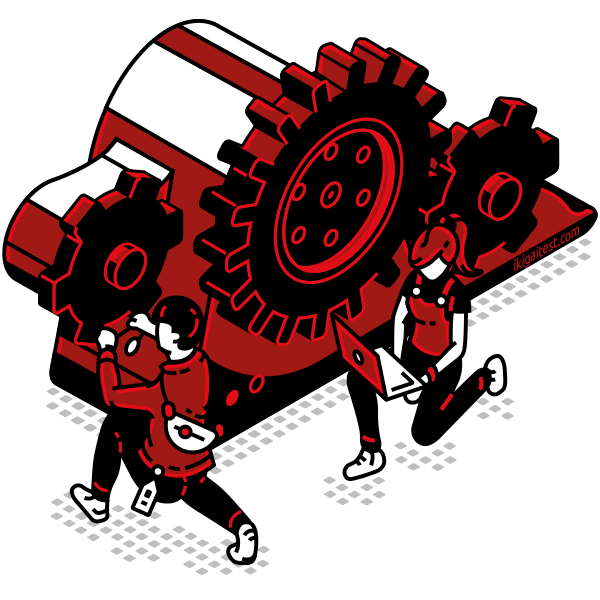

Inspektor

Inspektoren sollten über hervorragende Fähigkeiten verfügen in:

- Größen, Entfernungen und Mengen schätzen oder den Zeit-, Kosten-, Ressourcen- oder Materialbedarf für eine Arbeitstätigkeit ermitteln.

- Informationen aus allen relevanten Quellen beobachten, empfangen und anderweitig beschaffen.

- Informationen durch Kategorisieren, Schätzen, Erkennen von Unterschieden oder Ähnlichkeiten sowie Erkennen von Veränderungen in Umständen oder Ereignissen identifizieren.

- Geräte, Strukturen oder Materialien prüfen, um die Ursache von Fehlern, anderen Problemen oder Mängeln zu ermitteln.

Weitere berufliche Tätigkeiten im Zusammenhang mit Informationssicherheitsanalysten

- Schulung von Benutzern und Förderung des Sicherheitsbewusstseins zur Gewährleistung der Systemsicherheit und zur Verbesserung der Server- und Netzwerkleistung.

- Entwicklung von Plänen zum Schutz von Computerdateien vor versehentlicher oder unbefugter Änderung, Zerstörung oder Offenlegung und zur Erfüllung von Datenverarbeitungsanforderungen im Notfall.

- Beratung mit Benutzern zur Erörterung von Themen wie Anforderungen an den Computerdatenzugriff, Sicherheitsverletzungen und Programmänderungen.

- Überwachung aktueller Berichte zu Computerviren, um festzulegen, wann Virenschutzsysteme aktualisiert werden müssen.

- Änderung von Computersicherheitsdateien zur Integration neuer Software, Korrektur von Fehlern oder Änderung des individuellen Zugriffsstatus.

- Koordination der Umsetzung von Computersystemplänen mit Betriebspersonal und externen Anbietern.

- Überwachung der Verwendung von Datendateien und Regulierung des Zugriffs zum Schutz von Informationen in Computerdateien.

- Durchführung von Risikobewertungen und Tests des Datenverarbeitungssystems, um die Funktionsfähigkeit von Datenverarbeitungsaktivitäten und Sicherheitsmaßnahmen sicherzustellen.