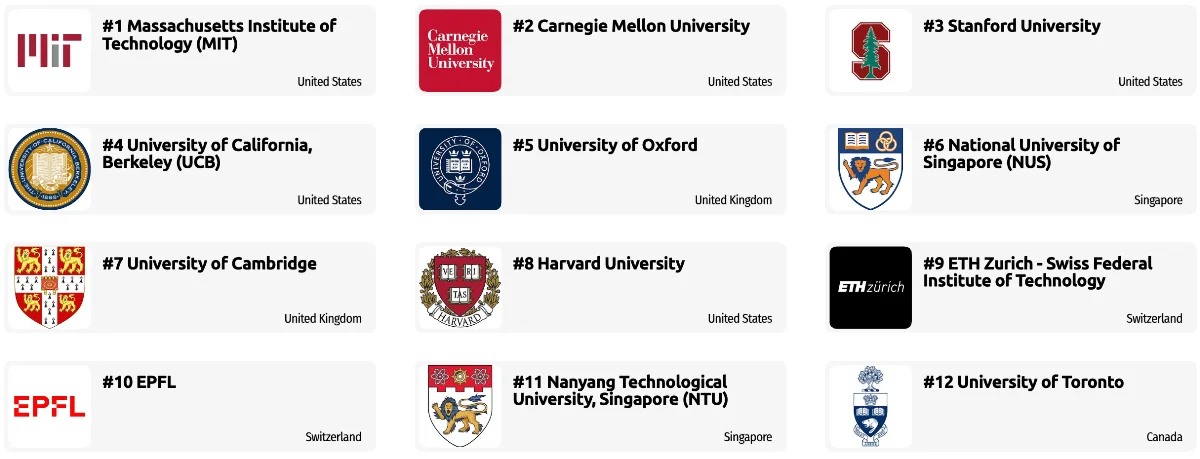

Tecnico

Ai tecnici vengono spesso richiesti i seguenti compiti:

- Fornire documentazione, istruzioni dettagliate, disegni o specifiche per spiegare ad altri come dispositivi, parti, attrezzature o strutture devono essere fabbricati, costruiti, assemblati, modificati, manutenuti o utilizzati.

- Utilizzare computer e sistemi informatici (inclusi hardware e software) per programmare, scrivere software, configurare funzioni, immettere dati o elaborare informazioni.

- Manutenzione, riparazione, calibrazione, regolazione, messa a punto o collaudo di macchine, dispositivi e attrezzature che funzionano principalmente sulla base di principi elettrici o elettronici (non meccanici).

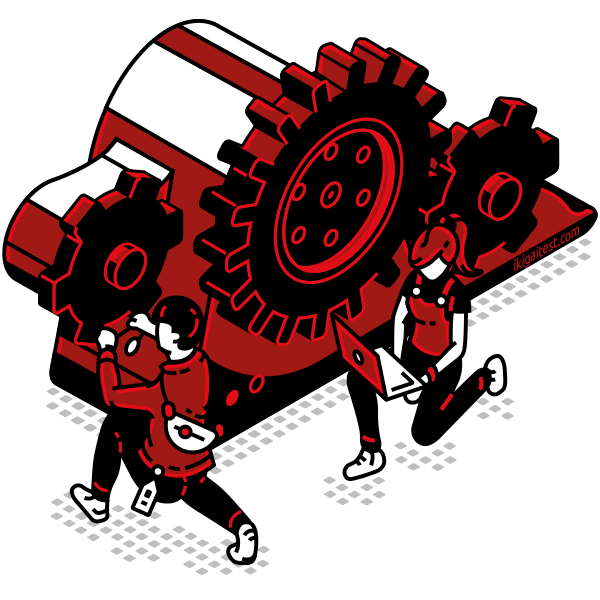

Ispettore

Gli ispettori dovrebbero essere bravi a:

- Stimare dimensioni, distanze e quantità; o determinare tempi, costi, risorse o materiali necessari per svolgere un’attività lavorativa.

- Osservare, ricevere e ottenere informazioni da tutte le fonti pertinenti.

- Identificare le informazioni categorizzando, stimando, riconoscendo differenze o somiglianze e rilevando cambiamenti nelle circostanze o negli eventi.

- Ispezionare attrezzature, strutture o materiali per identificare la causa di errori o altri problemi o difetti.

Altre Attività lavorative correlate a Analisti della sicurezza informatica

- Formazione degli utenti e promozione della consapevolezza della sicurezza per garantire la sicurezza del sistema e migliorare l’efficienza del server e della rete.

- Sviluppo di piani per salvaguardare i file del computer da modifiche, distruzioni o divulgazioni accidentali o non autorizzate e per soddisfare le esigenze di elaborazione dati di emergenza.

- Confronto con gli utenti per discutere questioni quali esigenze di accesso ai dati del computer, violazioni della sicurezza e modifiche alla programmazione.

- Monitoraggio dei report correnti sui virus informatici per determinare quando aggiornare i sistemi di protezione antivirus.

- Modifica dei file di sicurezza del computer per incorporare nuovo software, correggere errori o cambiare lo stato di accesso individuale.

- Coordinamento dell’implementazione dei piani del sistema informatico con il personale aziendale e i fornitori esterni.

- Monitoraggio dell’utilizzo dei file di dati e regolamentazione dell’accesso per salvaguardare le informazioni nei file del computer.

- Esecuzione di valutazioni del rischio ed esecuzione di test del sistema di elaborazione dati per garantire il funzionamento delle attività di elaborazione dati e delle misure di sicurezza.